HybridPetya representa una nueva amenaza digital que desafía los límites de la seguridad informática. Este ransomware, descubierto por ESET Research en muestras subidas a VirusTotal, imita el comportamiento de los antiguos Petya y NotPetya, pero con una diferencia clave: no destruye los datos, los secuestra. Su capacidad para infiltrarse en sistemas modernos con arranque UEFI lo convierte en un riesgo real para cualquier dispositivo que no esté actualizado.

El arranque seguro UEFI fue diseñado para impedir que software malicioso se ejecute antes del sistema operativo. Verifica la firma digital de cada componente que participa en el proceso de inicio. Sin embargo, HybridPetya logra esquivar esta protección gracias a la vulnerabilidad CVE-2024-7344. Esta brecha permite cargar aplicaciones EFI sin validar su integridad, lo que facilita la ejecución del bootkit malicioso.

Una vez dentro, HybridPetya modifica la partición de arranque. Elimina archivos legítimos, introduce su propio código y toma el control del inicio del sistema. Después, cifra la Master File Table (MFT), que contiene la estructura de todos los archivos en particiones NTFS. Este cifrado impide acceder a documentos, imágenes, programas y cualquier otro contenido almacenado.

El proceso de cifrado se camufla con un mensaje falso de comprobación de disco, simulando una operación de mantenimiento. Al finalizar, aparece una nota de rescate. Solicita mil dólares en Bitcoin y exige el envío de una clave de instalación junto con la dirección de la cartera digital. Solo tras recibir el pago, el atacante promete enviar la clave de descifrado.

A diferencia de NotPetya, que fue diseñado para causar daño irreversible, HybridPetya permite recuperar los datos. Esto lo convierte en un ransomware funcional, más cercano al Petya original. Según el análisis de ESET, el malware puede operar tanto en sistemas UEFI como en configuraciones heredadas, lo que amplía su alcance potencial.

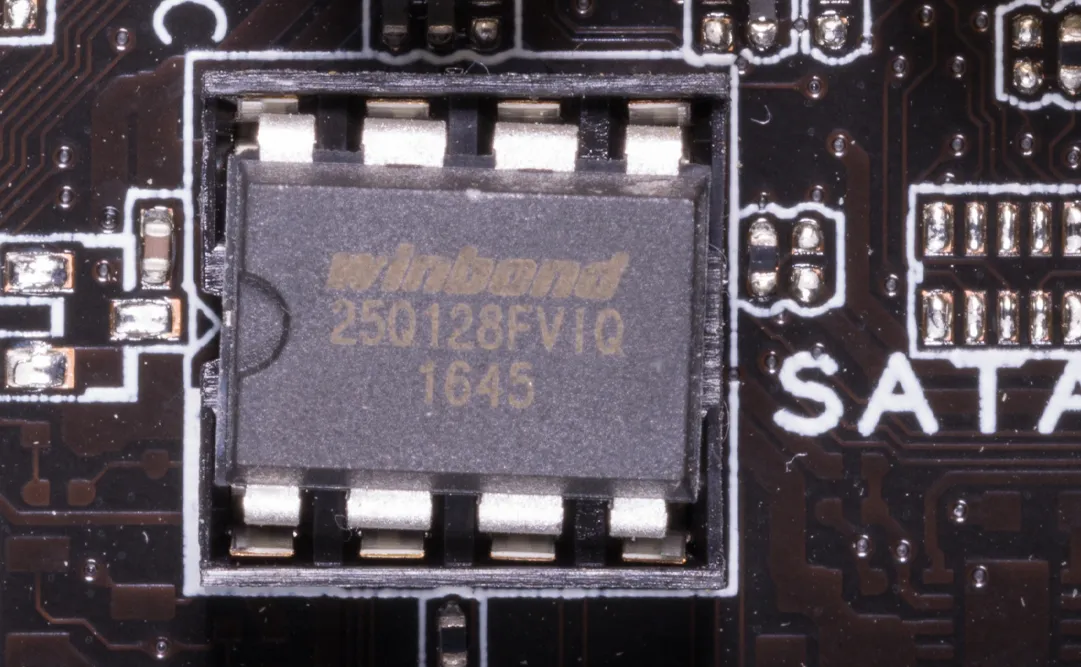

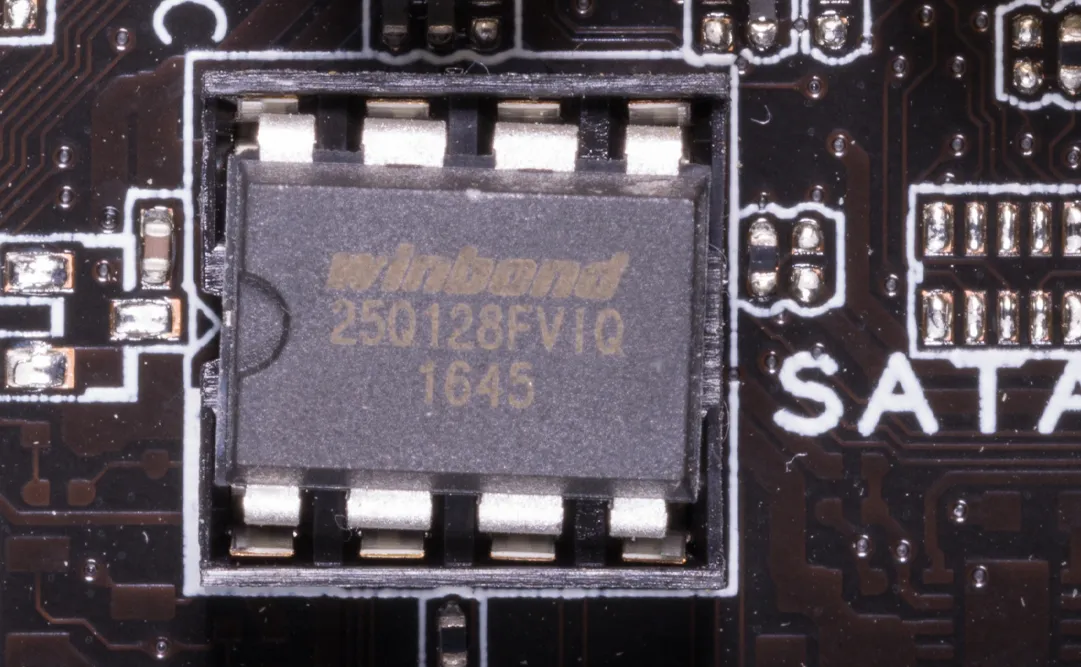

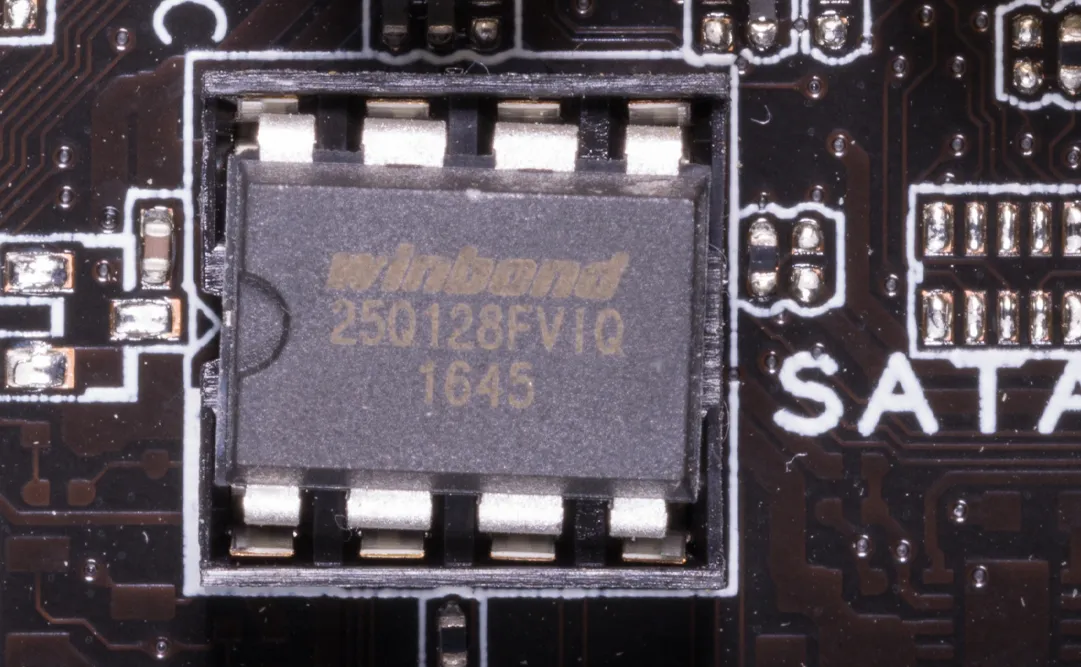

El archivo cloak.dat, pieza clave en el ataque, contiene el bootkit cifrado. Se carga mediante una aplicación EFI vulnerable firmada por Microsoft, que fue revocada en enero de 2025. Si el sistema no ha recibido esa actualización, queda expuesto. Por eso, mantener el sistema operativo al día es esencial para evitar infecciones.

HybridPetya no se ha detectado en ataques activos, pero su existencia confirma que los bootkits con capacidad de evasión del arranque seguro son una amenaza creciente. Otros ejemplos como BlackLotus y BootKitty ya demostraron que estas técnicas son viables. La aparición de HybridPetya refuerza la necesidad de revisar y fortalecer los mecanismos de arranque seguro.

El cifrado se realiza con el algoritmo Salsa20, que utiliza una clave de 32 bytes y un nonce de 8 bytes. Esta información se guarda en la partición EFI, junto con un archivo de verificación que permite comprobar si la clave introducida por la víctima es válida. Si lo es, el sistema se descifra y se restaura el cargador legítimo.

El ataque comienza con un reinicio forzado del sistema, provocado por una llamada a la API NtRaiseHardError. Al encender el equipo, el bootkit toma el control. Si el disco ya está cifrado, muestra la nota de rescate. Si no, inicia el proceso de cifrado. Todo esto ocurre antes de que el sistema operativo tenga oportunidad de cargar.

La investigación de ESET sugiere que HybridPetya podría ser un prototipo, quizás creado por investigadores o actores maliciosos aún no identificados. Aunque no se ha propagado de forma masiva, su diseño demuestra un conocimiento profundo de los sistemas UEFI y de las técnicas de evasión.

La vulnerabilidad CVE-2024-7344 fue corregida en la actualización de seguridad de enero de 2025. Microsoft revocó la firma digital del archivo comprometido, impidiendo su ejecución en sistemas protegidos. Para verificar si el equipo está seguro, basta con revisar si se ha aplicado esa actualización.

HybridPetya nos recuerda que la evolución del malware no se detiene. Las técnicas se perfeccionan, los objetivos cambian y las defensas deben adaptarse. La seguridad comienza con la prevención. Actualizar el sistema, usar soluciones antivirus fiables y evitar ejecutar archivos sospechosos son medidas básicas pero efectivas.